Noutățile Săptămânii din Securitate Cibernetică 09.07.2021

Malware ascuns ca instrument de asigurare a confidențialității

Cercetătorii de la Proofpoint au identificat un site numit „Privacy Tools” care pune la dispoziția utilizatorilor un serviciu pentru criptarea datelor acestora printr-o utilitate similară cu zip.

Deși site-ul pare autentic și profesionist, instrumentul conține un payload inițial Smoke Loader. După executarea acestuia, alte tipuri de malware, precum Racoon Stealer sau RedLine, capătă acces la dispozitivul infectat.

Sursa: https://www.proofpoint.com/us/blog/threat-insight/malware-masquerades-privacy-tool

Ultimul patch Microsoft pentru PrintNightmare este ineficient

Pentru abordarea vulnerabilității PrintNightmare, exploatată de atacatori pentru a obține escaladarea locală a privilegiilor și executarea de cod de la distanță, Microsoft a lansat o actualizare de securitate out-of-band (KB5004945) la 6 iulie 2021.

Totuși, cercetătorii de securitate cibernetică au determinat că actualizarea nu este eficientă, iar vulnerabilitatea persistă. O soluție temporară constă în dezactivarea serviciului Print Spooler și utilizarea acestuia doar dacă este necesar, până la o actualizare funcțională.

O altă soluție alternativă constă într-un micropatch gratuit lansat de oPatch, însă pentru instalarea acestuia nu trebuie utilizată actualizarea Microsoft pentru că aceasta o blochează pe cealaltă. Sursa: https://www.bleepingcomputer.com/news/microsoft/microsofts-incomplete-printnightmare-patch-fails-to-fix-vulnerability/

Troianul TrickBot este utilizat din nou pentru fraude bancare

Troianul multifuncțional Trickbot, utilizat de obicei pentru infectarea ulterioară cu ransomware, a primit o nouă capabilitate man-in-the-browser asemănătoare troianului bancar Zeus, ceea ce sugerează potențiala intensificare a activității Trickbot în domeniul bancar.

Astfel, în momentul în care o victimă încearcă să viziteze un anumit URL (ex. site-ul unei bănci), acesta poate fi redirecționată către o replică a site-ului autentic controlată de atacatori, unde sunt furate datele victimei.

Sursa: https://threatpost.com/trickbot-banking-trojan-module/167521/

Numeroase companii de pe glob afectate de atacul cibernetic împotriva Kaseya, furnizor global de servicii de management al software-ului

Hackerii au atacat vineri compania americană Kaseya pentru a cere o răscumpărare de la un potențial peste 1.000 de companii prin intermediul software-ului său de management informatic. Prima consecinţă a acestui atac cibernetic a fost aceea că un mare lanţ de supermarketuri din Suedia a trebuit să închidă sâmbătă peste 800 de magazine, casele sale fiind paralizate de atac.

Este dificil în acest moment de estimat amploarea acestui atac de ransomware, un tip de program informatic care paralizează sistemele informatice ale unei companii şi cere apoi o răscumpărare pentru a le debloca, transmite AFP, citată de Agerpres.

Kaseya, care a identificat vineri la prânz, pe coasta de est a SUA, o posibilă problemă cu software-ul său VSA, a spus că incidentul a fost limitat la "mai puţin de 40 de clienţi din întreaga lume". Însă aceşti clienţi furnizează, la rândul lor, servicii altor companii, ceea ce le permite hackerilor să îşi extindă amploarea atacului.

Hackerii utilizează tehnici noi pentru a dezactiva avertismentele de securitate în fișierele Office rău intenționate

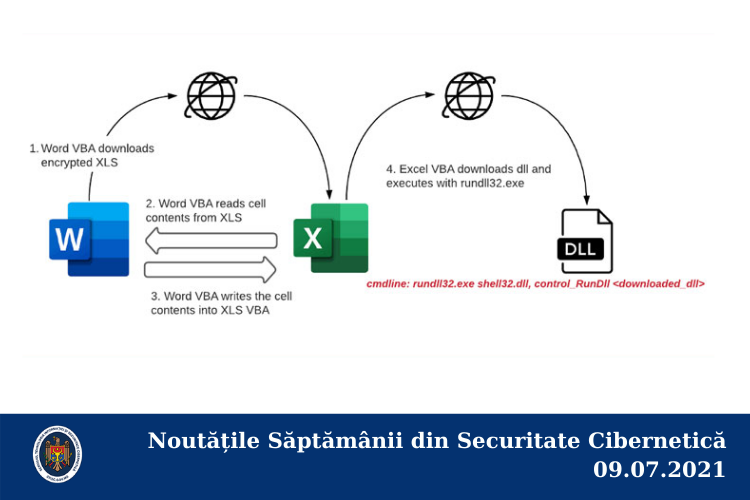

Deși este o normă pentru campaniile de phishing care distribuie documente Microsoft Office pentru a determina victimele să permită macro-urile pentru a declanșa lanțul de infecție cu malware, noile descoperiri indică faptul că avertismentele de securitate macro pot fi dezactivate în întregime fără a necesita interacțiunea utilizatorului.

Aceasta reprezintă o nouă tehnică care „descarcă și execută DLL-uri rău intenționate (ZLoader) fără coduri dăunătoare prezente în macro-ul inițial de atașament spam”. Au declarat cercetătorii de la McAfee Labs.

În investigarea intruziunilor, cercetătorii au descoperit că lanțul de infecție a început cu un e-mail de phishing conținând un atașament de document Microsoft Word care, când a fost deschis, a descărcat un fișier Microsoft Excel protejat prin parolă de pe un server la distanță.

Sursa: https://thehackernews.com/2021/07/hackers-use-new-trick-to-disable-macro.html